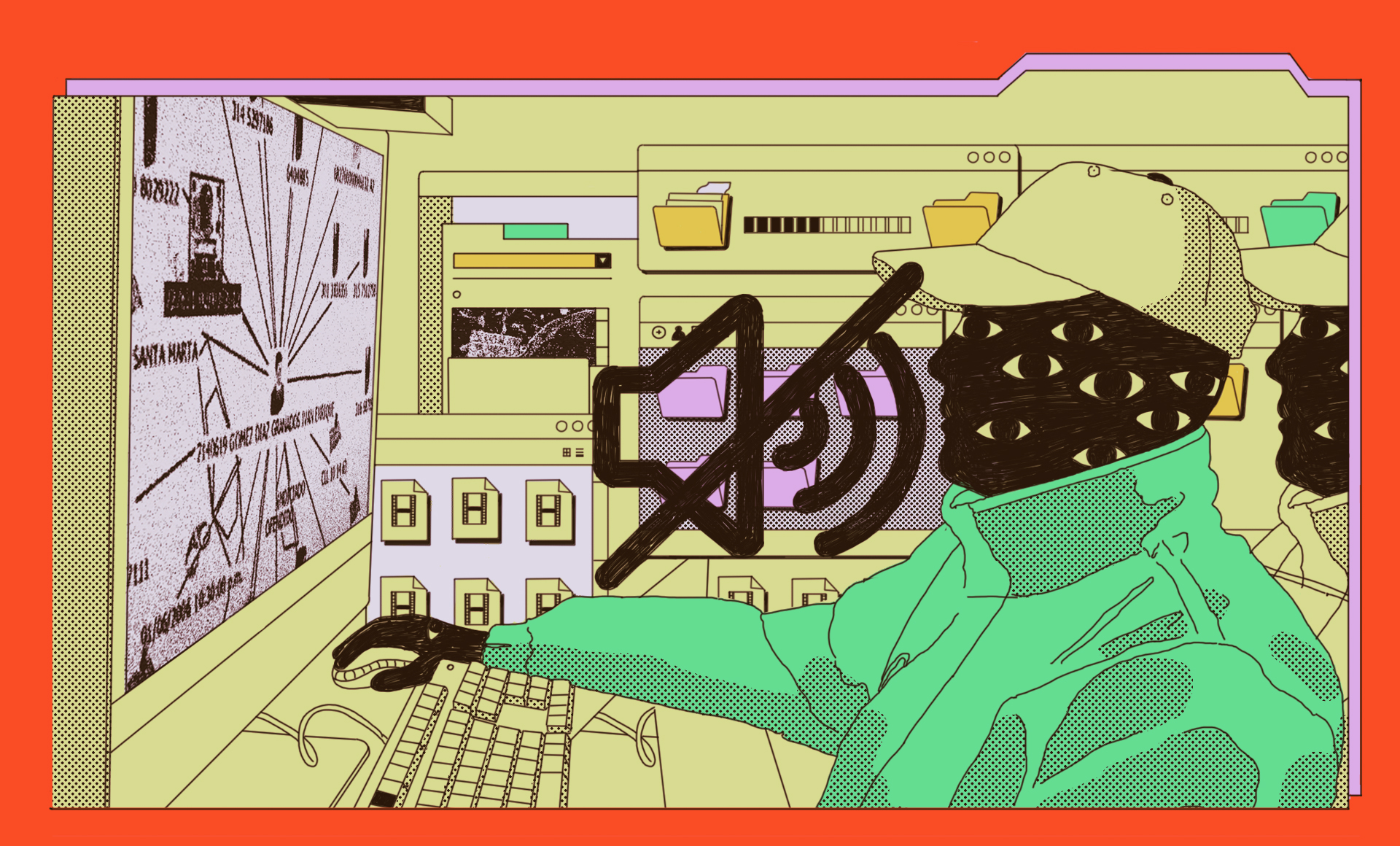

Un programa que debían usar las entidades de seguridad de México para vigilar a criminales y terroristas terminó instalado en los teléfonos de periodistas, defensores de derechos humanos y un alto funcionario que investigaba abusos del Ejército en ese país.

El programa espía se llama Pegasus y muchos gobiernos del mundo se lo compraron a la empresa israelí NSO. Es capaz de extraer todo el contenido del móvil: mensajes, fotos, correos, y también puede ver a través de la cámara o escuchar por el micrófono, sin que la víctima se dé cuenta. Puede hacerlo con todos los teléfonos y sin mucha dificultad, y su mal uso ha generado preocupación en organismos internacionales que observan prácticas ilegales y violaciones a la privacidad.

En Colombia no existe evidencia de que este programa haya sido comprado por algún gobierno, pero el caso genera interrogantes sobre qué herramientas tiene el Estado y cómo las usa. Varias organizaciones de la sociedad civil han intentado acceder a esta información y han encontrado diferentes escenarios, pero con una constante: opacidad y silencio.

Un contratista del Estado borra deliberadamente información de su página web sobre la venta de inhibidores de señal al Estado; un organismo nacional de inteligencia se niega a entregar los nombres de las herramientas tecnológicas que usa para hacer monitoreos en internet; varios periodistas fueron “perfilados” y estigmatizados por inteligencia militar, y tres años después no han recibido explicaciones; y tras el fin de la pandemia del covid, aún no hay respuesta oficial sobre cuál fue el alcance en el uso de la aplicación CoronApp, que tuvo acceso a los datos de unas 12 millones de personas en el país.

Estos casos representan las diferentes caras de un problema común: en Colombia es difícil entender cómo el Estado monitorea a la ciudadanía a través de tecnologías; acceder a información sobre su uso y alcance es una tarea titánica, muchas veces infructuosa.

Con el uso cada vez más extendido de la tecnología para acceder a derechos y servicios, y también para combatir el crimen, “surge la necesidad de saber qué tecnologías tiene el Estado, cómo las está usando y, sobre todo, si estas tecnologías, cuando las utiliza el Estado, pueden afectar a la ciudadanía, si pueden coartar sus derechos”, incluyendo el de la privacidad y la libertad de expresión, dice Juan Pablo Parra, investigador de Karisma, fundación que trabaja en la promoción de los derechos humanos en el mundo digital, y con quien nos aliamos para esta investigación.

Esta ONG, y otras como la Fundación para la Libertad de Prensa (FLIP) y Dejusticia, han investigado el tema y han pedido información a entidades públicas. Ante la negativa de la mayoría —que alega “reserva” por temas de “seguridad nacional”— también han revisado contratos públicos y han acudido a la justicia para obtener respuestas. Al menos tres casos sobre acceso a la información, transparencia, tecnologías y vigilancia han llegado a la Corte Constitucional en los últimos años.

Daniel Ospina Celis, investigador de Dejusticia, cuenta el caso de CoronApp, la aplicación que lanzó el gobierno de Iván Duque para detectar y monitorear casos de covid en el país; es decir, para hacer vigilancia epidemiológica, y que tuvo cuestionamientos porque recogía datos según algunos de forma “riesgosa y abusiva”, y generaba desconfianza.

Dejusticia solicitó información sobre el código fuente de la aplicación al Instituto Nacional de Salud y a la Agencia Nacional Digital. Este código es el texto escrito en lenguaje de programación que contiene todas las instrucciones necesarias para la ejecución de un programa o aplicación. “La idea era ir detrás de la aplicación y ver cómo había sido programada. Primero, la descargaron más o menos 12 millones de personas. Y segundo, le permitía al gobierno o a la persona que tuviera esta aplicación acceder al micrófono, la localización, el bluetooth y los datos personales de todas estas personas”, dice Ospina Celis. Según explicó, es como una mina de información que se puede explotar para el mal.

Pero Dejusticia nunca recibió la información, porque las entidades alegaron “reserva”, y el caso llegó a la Corte Constitucional, que lo seleccionó para análisis en junio de 2021. Más de dos años después no hay un pronunciamiento, lo que para Ospina Celis “no es normal”, pues es un tiempo excesivo para emitir una sentencia sobre un tema que podría sentar precedentes sobre la transparencia de la tecnología que usa el Estado.

“Uno pide información pública porque es útil para un fin. En nuestro caso, para saber si el gobierno estaba implementando un sistema de vigilancia masiva a través de la excusa de la salud pública”, explica Ospina Celis, y admite su frustración por la falta de respuesta rápida y oportuna, principios que en teoría amparan los pedidos de acceso a la información.

¿Quién regula?

Tanto la FLIP como Karisma han demostrado en investigaciones publicadas este año (ver esta y esta) que el Estado colombiano vigila a la ciudadanía en internet y para ello cuenta con software de inteligencia de fuentes abiertas (OSINT, por sus siglas en inglés). Sobre estas actividades, coinciden, no es posible establecer que se cumplan los criterios de legalidad, necesidad y proporcionalidad; tampoco hay mecanismos de control y seguimiento, y existen riesgos para el ejercicio pleno y libre de los derechos humanos en espacios digitales.

La FLIP llevó un caso a la Corte Constitucional, y aunque ha insistido en la importancia de que sea escogido para su análisis, la Corte finalmente no lo seleccionó. Tiene que ver con un pedido de información a la Dirección Nacional de Inteligencia (DNI) sobre los nombres de las herramientas tecnológicas que usa en sus tareas de monitoreo e inteligencia en internet.

El proceso fue así: esa entidad negó la información alegando la reserva por temas de seguridad nacional, luego la FLIP presentó un recurso de insistencia ante la DNI, y después ante el Tribunal Administrativo de Cundinamarca, que falló a favor de la fundación y ordenó entregar la información. Ante esto la DNI presentó una acción de tutela y el caso llegó al Consejo de Estado, que favoreció a la entidad estatal no ordenándole que entregara la información, pero sí pidiéndole al Tribunal que hiciera un análisis a partir de elementos técnicos y jurídicos para determinar hasta qué punto los intereses de la seguridad nacional se podían ver afectados por la entrega de los nombres de las herramientas. Esto no ocurrió y el caso llegó a la Corte Constitucional.

“Desde la FLIP pedimos que se aproveche esta oportunidad para discutir sobre la necesidad de incluir garantías de transparencia sobre estos temas, sobre todo cuando se trata del monitoreo de fuentes abiertas”, explica Natalia Beltrán, investigadora de la FLIP. Y añade que existe un consenso entre organizaciones que incluyen, por ejemplo, a Naciones Unidas, sobre el uso de herramientas tecnológicas por parte de los Estados para vigilancia en línea de redes sociales que “puede llegar a ser ilegítima, desproporcionada y es por esto que se requiere de algunas medidas de transparencia y rendición de cuentas”.

Sobre esta materia no existe ninguna jurisprudencia en Colombia y era una oportunidad para analizar, por primera vez en la Corte Constitucional, la Ley de Inteligencia de 2013 en relación con los avances tecnológicos. Además, para “resolver esa tensión que existe entre el acceso a la información versus los intereses de la seguridad nacional cuando se involucran nuevas tecnologías. Lastimosamente, esto no ocurrió”, dice Beltrán.

La investigadora de la FLIP insiste en que conocer los nombres de las herramientas es un asunto de interés público, y se requiere una mayor transparencia sobre las tecnologías en poder del Estado utilizadas para cumplir con sus actividades de inteligencia, “sobre todo con el monitoreo de fuentes abiertas de información, que es un monitoreo que, a nuestro juicio, tiene un vacío legal y normativo, pues no está reglamentado su límite o alcance en la Ley de Inteligencia, y esto puede generar afectaciones a los derechos fundamentales”, dice.

Recuerda el caso de la recolección masiva e indiscriminada de información de periodistas a partir de fuentes abiertas en internet, como ocurrió en el caso revelado por la revista Semana en mayo de 2020. La publicación mostró cómo inteligencia militar ejecutó un programa de seguimiento ilegal contra periodistas, políticos, oenegés y sindicalistas –por lo menos unas 130 víctimas–, a quienes hizo “perfilaciones” y “trabajos especiales”, por medio de herramientas informáticas y de software, para realizar búsquedas y monitoreos, y recolectar información masiva e indiscriminada de sus objetivos, sin que hasta hoy existan avances judiciales para el esclarecimiento de los hechos.

En el artículo 17 de la Ley de Inteligencia se menciona la facultad de “monitoreo del espectro electromagnético” y los organismos de inteligencia acuden a este para justificar desacertadamente el monitoreo en redes sociales.

Para la FLIP “no existe una definición legal que delimite el concepto del monitoreo del espectro electromagnético, para evitar que sea utilizado con otros fines, y esto transgrede el principio de legalidad”, afirma Beltrán. Para Karisma se trata de una ilegalidad. “En términos generales consideramos que la Ley de Inteligencia es una buena ley, tiene unos principios interesantes y se pensó como algo garantista”, señaló Carolina Botero, directora de la fundación, en el evento “¿Cómo nos vigilan sin que nos demos cuenta?”, en la Universidad de Los Andes. Aclara, sin embargo, que el artículo sobre el espectro electromagnético no los autoriza para monitorear internet. “Es un medio distinto (…) Si quieren hacer monitoreo de internet, pues modifiquen la ley y de paso dígannos cómo lo van a controlar”, afirma Botero.

Ambas organizaciones, a las que se suma Dejusticia, consideran necesario reformar la Ley de Inteligencia para actualizarla e incluir los asuntos relacionados con las nuevas tecnologías, sus alcances y mecanismos de control.

Sobre el caso de los “perfilamientos” de inteligencia militar, uno de los afectados fue el medio Rutas del Conflicto, aliado de La Liga Contra el Silencio. Todos sus periodistas aparecieron perfilados. Su director, Óscar Parra, dice que tres años después no han recibido información sobre su caso ni garantías de no repetición. “Nos parece importante verificar por qué pasó eso, quién ordenó este seguimiento digital y verificar que esto no esté pasando otra vez”, dice.

La situación fue tan grave que afectó al medio y a sus periodistas. De los 17 profesionales que trabajaban en el momento de la revelación de los perfilamientos, actualmente quedan cuatro, cuenta Parra. Varios renunciaron, otros salieron del país y la mayoría quedó intimidada por el episodio. “De alguna manera sí hubo una sensación de culpa que uno siente: ‘¿Qué hicimos para que esto pasara’”, dice.

Parra añade que varias fuentes dejaron de hablarles por miedo a que sus teléfonos estuvieran interceptados. Por este caso, Rutas del Conflicto emprendió acciones ante las autoridades. La FLIP los representa en un caso disciplinario contra miembros del Ejército ante la Procuraduría, y en un caso penal en la Fiscalía. En ninguno de los procesos existen avances judiciales o disciplinarios. La organización El Veinte, que trabaja en la defensa judicial de casos sobre libertad de expresión, acompaña una demanda administrativa por responsabilidad del Estado.

Cortes de internet y uso de inhibidores en las protestas

Hay otro caso que está en la Corte Constitucional se relaciona con denuncias de cortes de internet registrados en Cali durante el Paro Nacional de 2021, y el posible uso de inhibidores de señal para afectar las comunicaciones de los manifestantes. Durante las protestas circularon denuncias como estas: “La noche de hoy es ‘diferente’. No hay muchos lives en Cali (censuran los puntos críticos con inhibidores de señal)”, escribió un usuario de Twitter el 5 de mayo de 2021. También dos periodistas que cubrían las manifestaciones reportaron dificultades en sus celulares y cortes de señal cuando se acercaban a vehículos del ESMAD, y que recuperaban la señal cuando se alejaban de los vehículos.

Estos testimonios están incluidos en la tutela presentada contra el Ministerio de Defensa, el Ejército, la Policía, el Ministerio de las Tecnologías de Información y Comunicaciones y la Agencia Nacional del Espectro, por organizaciones como El Veinte, Temblores, Karisma, la FLIP y otras, donde pedían más información. Presentaron la tutela en mayo de 2021 y en abril de 2022 fue seleccionada por la Corte Constitucional. Se conoce que ya existe un fallo y se espera pronto su publicación.

Susana Echavarría, coordinadora de proyectos de El Veinte, señala la importancia de un pronunciamiento de la Corte Constitucional en este caso: “Aunque el Estado dio una versión básica, no parece haber habido suficiente verificación o investigación. No se sabe quién fue el responsable o si hubo alguna omisión por parte de la fuerza pública en control del área. Tampoco hubo una respuesta clara sobre si las tanquetas del ESMAD usan inhibidores ni sobre las interrupciones de señal”.

Durante el paro y tras una visita de trabajo a Colombia, la Comisión Interamericana de Derechos Humanos (CIDH) presentó un informe que incluyó la preocupación de organizaciones de la sociedad civil sobre las fallas en el servicio de internet en el contexto de las protestas, y del posible uso de tecnología dirigida a inhibir o restringir la señal de internet. Recomendó que cualquier tipo de restricción de acceso a las redes, servicios y contenidos de internet: “deben estar previstas por una ley; perseguir un objetivo legítimo, necesario y estrictamente proporcional al fin que persiguen, así como estar sujetas al control judicial”.

“La respuesta hasta ahora ha sido silencio”, dice Juan Pablo Parra, de Karisma, y añade: “Volvemos al tema de la transparencia. Dos años después no sabemos qué pasó en Cali”.

Como parte de una investigación sobre las tecnologías con las que cuenta el Estado, Karisma incluyó la búsqueda de inhibidores de señal, y evidenció otro tipo de bloqueo de acceso a la información. Al revisar contratos en la plataforma pública Secop, descubrió que Deinteko SAS era una de las empresas que vendía tecnologías (como OSINT e inhibidores de señal) a entidades públicas. En su página web aparecía como proveedor de inhibidores de señal y entre sus clientes se incluían los logos de la Fiscalía y el Ejército. Karisma, entonces, le pidió información a la empresa. “Nunca nos respondieron y además borraron toda la información [en la página web] referente a la venta de inhibidores de señal o entidades del Estado (…) Nos parecía grave que borraran información que nosotros creemos que es de carácter público”, cuenta Parra, de Karisma, con las pruebas presentadas en una tutela de cómo aparecía la página web de la empresa antes y después del pedido de información. Actualmente, entre los clientes aparecen otra vez la Fiscalía y el Ejército, y se han añadido nuevos como el Ministerio de Defensa, la Policía y el Departamento de Estado de Estados Unidos.

El caso también fue llevado a tribunales que terminaron fallando a favor de Deinteko sin obligar a la empresa a entregar información a Karisma, organización que luego buscó que la Corte Constitucional escogiera el caso para análisis, pero no ocurrió.

“Ni los dos jueces de primera instancia ni la Corte Constitucional nos prestaron atención”, dice Parra, y lamenta el hecho porque estos casos evidencian cómo se puede limitar las labores de investigación y veeduría de organizaciones como Karisma sobre tecnologías adquiridas con dinero público, cuyas capacidades podrían vulnerar derechos como el de la libertad de expresión, y sobre las que no hay claridad de cómo se están utilizando.

“Si tú sumas por todas partes, ves que es muy difícil acceder a este tipo de información en Colombia y es un tema importante (…). No les estamos diciendo que no tengan tecnologías, sino que las usen de una forma transparente para que haya claridad y que la ciudadanía pueda hacer una veeduría de que esa transparencia que declara el Estado es real y que no se está vulnerando derechos fundamentales”, concluye Parra.